病毒下载_恶意程序传播途径与防范策略深度解析

19429202025-04-04手机软件9 浏览

随着移动互联网的普及,恶意程序的传播途径日益隐蔽,用户稍有不慎便可能成为攻击目标。本文将从恶意程序的传播方式、防范策略及安全工具的应用角度展开深度解析,为普通用户和业内人士提供实用指南。

一、恶意程序的典型传播途径剖析

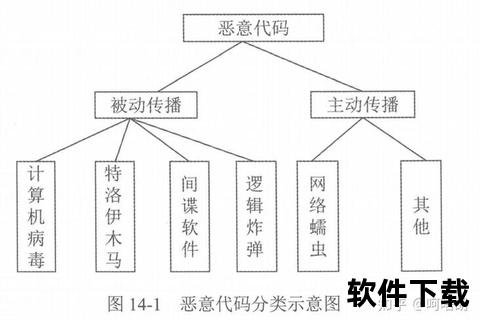

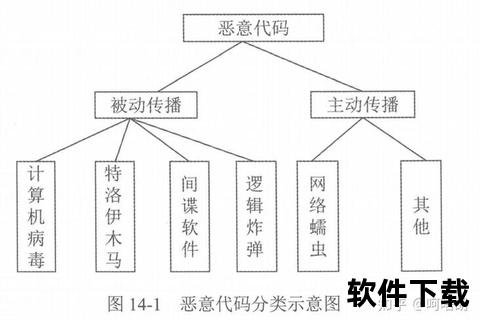

恶意程序(如病毒、木马、勒索软件等)通过以下渠道渗透用户设备,需警惕其多样化手段:

1. 伪装式传播

钓鱼邮件与附件:攻击者通过伪装成银行、电商平台等可信来源的邮件,诱导用户下载含恶意代码的附件。例如,2024年XWorm木马通过钓鱼邮件传播,窃取用户财务信息。

虚假应用与下载站:部分第三方平台提供“破解版”软件或游戏,实则捆绑木马。如AsyncRAT常伪装为盗版工具,窃取隐私。

2. 技术性漏洞利用

网页挂载与路过式下载:恶意代码被注入合法网站,用户仅需访问页面即可触发自动下载。例如,Mirai僵尸网络通过感染路由器漏洞发起DDoS攻击。

系统与软件漏洞:未及时修补的漏洞成为攻击入口。如Android平台的Janus漏洞(CVE-2017-13156)允许攻击者篡改应用代码而不破坏签名。

3. 社交工程与即时通讯

即时通讯工具:通过微信、QQ等发送含恶意链接的文件,利用用户信任链传播。LockBit勒索软件曾通过伪造的IT支持信息在Microsoft Teams中扩散。

二、多层级安全防护体系构建

用户侧防护:从习惯到技术

1. 基础防御措施

安装防病毒软件:选择具备实时监控、行为分析功能的产品。例如,Check Point的威胁情报系统可拦截90%的已知恶意程序。

定期更新系统与软件:修补漏洞是阻断攻击的关键。2024年,96%的漏洞利用攻击针对未修复的旧漏洞。

2. 安全操作习惯

谨慎点击与下载:避免访问非官方渠道,警惕“免费福利”类链接。

数据备份与加密:使用云端或离线存储备份重要文件,防止勒索软件加密劫持。

企业侧策略:纵深防御与响应

1. 技术加固

部署反病毒网关:通过首包检测技术识别恶意文件特征,阻断传播源头。

网络分段与边缘设备防护:隔离关键系统,保护路由器、VPN等易受攻击节点。

2. 管理机制

员工安全意识培训:模拟钓鱼攻击演练,提升风险识别能力。

应急响应计划:制定恶意软件入侵后的数据恢复与系统隔离流程。

三、安全工具的功能解析与应用

以某综合防护App为例,其核心功能设计兼顾便捷性与专业性:

核心特点

多引擎扫描:整合病毒库、行为分析和AI模型,识别新型变种。

隐私保护:监控应用权限,防止敏感数据泄露(如Android系统的权限管理机制)。

使用流程与安全性验证

1. 下载与安装

官方渠道获取:通过Google Play或App Store下载,避免第三方平台风险。

权限最小化:安装时仅授权必要权限(如文件访问、网络监控)。

2. 功能应用

实时监控:后台扫描进程与网络流量,拦截可疑行为。

定期深度扫描:结合漏洞数据库检测系统弱点,提示修复方案。

3. 安全验证

独立实验室认证:通过AV-Test等机构测试,查杀率超99%。

用户数据加密:采用AES-256加密传输与存储,防止中间人攻击。

四、未来趋势与挑战

1. 技术演进方向

AI驱动的威胁预测:利用生成式AI分析攻击模式,实现主动防御。2024年,GenAI已被用于制作深度伪造钓鱼内容。

物联网设备防护:随着智能家居普及,边缘设备安全成为重点。

2. 用户与行业的协同

法规完善:如《网络安全法》要求企业履行数据保护责任,违者重罚。

行业联盟建设:共享威胁情报,构建跨平台防御网络(如360反勒索服务)。

恶意程序的传播与防护是一场持续攻防战。普通用户需提升安全意识,企业则需构建技术与管理并重的防御体系。未来,随着AI与区块链等技术的融合,安全工具将更智能、更主动,但核心仍在于“人”的警惕性与协作力。

关键词分布示例:恶意程序传播、防病毒软件、漏洞修复、钓鱼攻击、数据加密、AI安全、物联网防护、企业安全策略。